시험

정보유출용 악성코드 중 개인정보 악성코드 명이 뭐인가?

악성코드, 정보유출 중 개인정보나 브라우저에 PC, 쿠키 정보를 수집하는 악성코드가 무엇인가

정보유출형 ~ 쿠키 캐시를 수집하는 악성코드 명

책추천 : 후니의 시스코 네트워킹

드롭퍼(Dropper) 공격 방식

- 파일 안에 악성행위를 품고 있는 것 ex)네이버지킴이가 악성행위를 하는 프로그램을 품고 있다.

- 실행 파일 내 악성코드가 포함되어 있는 공격 방식 (↔ Loader)

- 내부에 악성코드가 압축된 형태로 안티 바이러스 탐지 어려움

- 주로 동적 분석 과정에서 샘플링 후 분석 가능

파일리스(Fileless) 공격 방식 (시험)

- 파일이 없이 공격을 한다.

- 안티 바이러스와 같은 보안장비를 우회하기 위한 공격 방식

- 파일이나 흔적이 남아있찌 않아 분석 어려움

- 악성코드 주로 메모리에 존재하여 휘발성 데이터 수집 후 분석

- (워터링홀 공격방식 또는 이메일 공격방식, 스팸, 악성URL 등을 이용해서 악성코드를 배포한다(다운로드를 받게 유포해서 다운로드하면 일차적으로 자바나, 비쥬얼베이직스크립트 등의 형식의 파일로 공격자가 행위를 한다. → 스크립트 파일은 파일 스크립트에 저장이 되는 것인데, 침해사고 서트 팀에서 조사하다보면 흔적

- 결국에 공격 payload 가 파일로 남지 않아서 파일리스 라고 불림

문서형 APT 공격 방식

- 문서형 APT 공격은 프로그램안에 스크립트가 녹아져있다.

- 코드 난독화 기법을 이용하는 이유는 공격자가 보안장비를 우회하기 위한 목적이 가장 크다. (보안솔루션, 일반사용자 PC에 저장되어있는 백신프로그램, 안티바이러스 프로그램 등)

- word의 ‘콘텐츠사용’ 버튼 매크로를 사용할지 말지를 물어보는것 → 누름과 동시에 악성코드가 동작을 하면서 PC 가 감염이 된다. (분석가들은 문서 파일에 있는 매크로를 분석해야한다.)

- 악성코드가 실행파일(.exe)가 아닌 문서 파일(.hwp, .doc, .xlsx 등)로 유포

- 문서 내부 동작 매커니즘으로 악성코드가 동작하는 방식

- MS Office Macro, Hwp OLE, PDF Script 등

- 주로 악성코드를 불러오는 Loader 역할로 활용

SAMPLE 3

네이버알리미 속성을 들어가서 분석

악성코드 중 1MB 가 넘어가면 dropper 의 가능성이 높겠구나 라고 생각

Windows 32비트에서 구현 / C/C++ 언어 구동

문자열 참고하기

시간정보는 얼마든지 조작이 가능

평판조회 or 구글링을 통해 해시값을 넣고 조회할 수 있다. 분석자료 확인

추가적으로 생성되는 .exe 파일들은 별도로 샘플링을 해서 스냅샷으로 초기화면으로 돌린 화면에서 어떠한 행위를 하는지 돌려봐야한다.

왜 실행파일이 아닌 text 파일이 있지? → exe 파일이 생성을 했을 가능성이 있다.

날짜, 응용프로그램, 키보드입력도 쿠킹을 해서 메모장에 저장이 된다.

C2 server 실행과 동시에 안올라왔을 가능성이 있어서 와이어샤크를 통해 네트워크를 주시하면

시간적인 제한이 풀리면서 C2 서버로 통신하는 경우가 있다. 그런것을 찾아 내야함

피싱 메일 분석 실습

이메일 헤더

- 메일 발송자의 위치에서부터 시작하여 각 서버를 거쳐 최종적으로 수신자에게 오는 동안의 과정을 기록

- 분석가는 해커가 발송한 메일을 역추적하기 위해 반드시 확인 필요

- 이메일 헤더에는 다양한 필드들이 존재

From - (공격자가 얼마든지 조작이 가능)

- 보내는 사람 입력, 임의의 주소라도 적지 않을 경우 메시지 작성 불가

- 임의의 주소를 적으면 되기 떄문에 해커는 자신의 주소가 아닌 가짜 주소를 입력

이메일 헤더 필드

Received - 서버에서 통신을 위한 Received header는 조작할 수 없다.

- 표준양식으로 작성

- 발신지서버 by 수신지서버 with 메일프로토콜 id 문자열 for 수신자 메일주소

- 해커가 최초 공격지 서버일 가능성이 가장 크다.

Received 는 제일 하단에서부터 역순으로 분석을 한다.

Return-Path (신뢰할 수 있다 - 실제 주소가 적혀있을떄 예방주소에 도메인 주소를 등록하면 된다)

- 메일 전송 실패 시 반송되는 주소, 주로 **송신자(해커)**의 메일 주소를 입력

X- 헤더 (비표준 헤더)

- 정해져있지 않은 필드

- 실제 발송IP, 실제 발송 계정, 발송 응용프로그램명 등 중요한 단서 포함

- 해외 메일서버에서 암묵적으로 메일서버를 구현할때 어떻게 메일서버에서 불러오는지 약속을 했음

Return-Path:

- 이메일이 배달되지 않았을 때, 반송 메일이 어디로 보내져야 하는지를 나타냅니다.일반적으로 발신자의 이메일 주소가 포함되어 있으며, 이메일이 수신자에게 도달하지 못했을 경우 이 주소로 오류 메시지가 전송됩니다.

Received:

- 이메일이 서버를 통해 전달되는 경로를 기록합니다.각 이메일 서버가 이메일을 수신할 때마다 추가되며, 보통 이메일이 발신자에서 수신자에게 도달하기까지 거친 서버의 정보가 포함됩니다.이 정보를 통해 이메일이 어떤 경로로 이동했는지 추적할 수 있습니다.

X-Session-IP는 이메일 헤더의 확장 필드 중 하나로, 특정 세션에서 클라이언트의 IP 주소를 나타냅니다. 이 정보는 주로 웹메일 서비스나 특정 이메일 클라이언트에서 사용되며, 다음과 같은 목적을 가질 수 있습니다:

사용자 추적: 이메일이 발송된 세션의 IP 주소를 기록함으로써, 발신자의 위치나 사용 환경을 추적할 수 있습니다.보안: 의심스러운 활동이 감지되었을 때, 해당 세션의 IP를 확인하여 추가적인 조치를 취할 수 있습니다.분석: 이메일 서비스 제공자가 사용자의 활동을 분석하는 데 도움을 줄 수 있습니다.

이 헤더는 표준 이메일 헤더에는 포함되지 않지만, 특정 서비스나 애플리케이션에서 추가적으로 사용될 수 있습니다.

IoC 침해지표

[국민건강보험공단] 새로운 전자문서가 도착했어요.

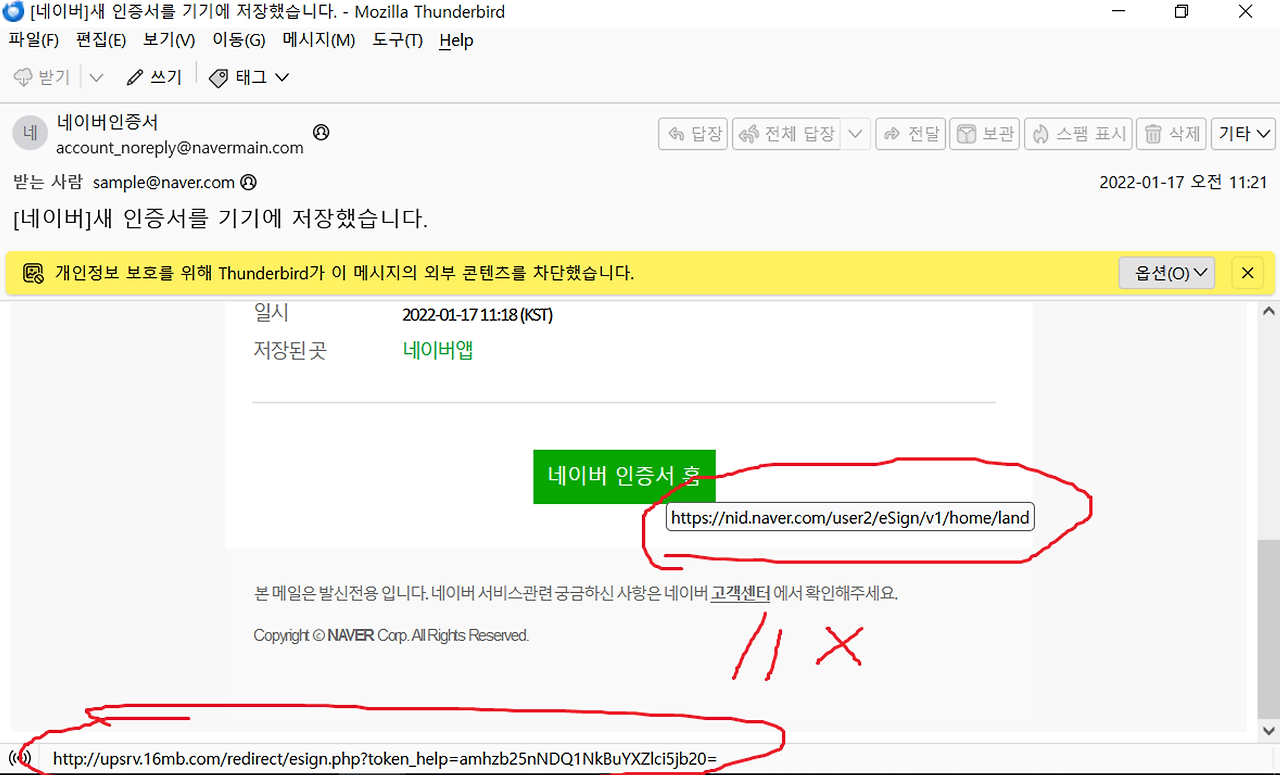

[네이버]새 인증서를 기기에 저장했습니다.

썬더버드로 열어봤을때 인증서링크랑 썬더버드의 링크가 일치하지 않는다.

이것은 악의적 사용자가 의도적으로 바꾼 흔적

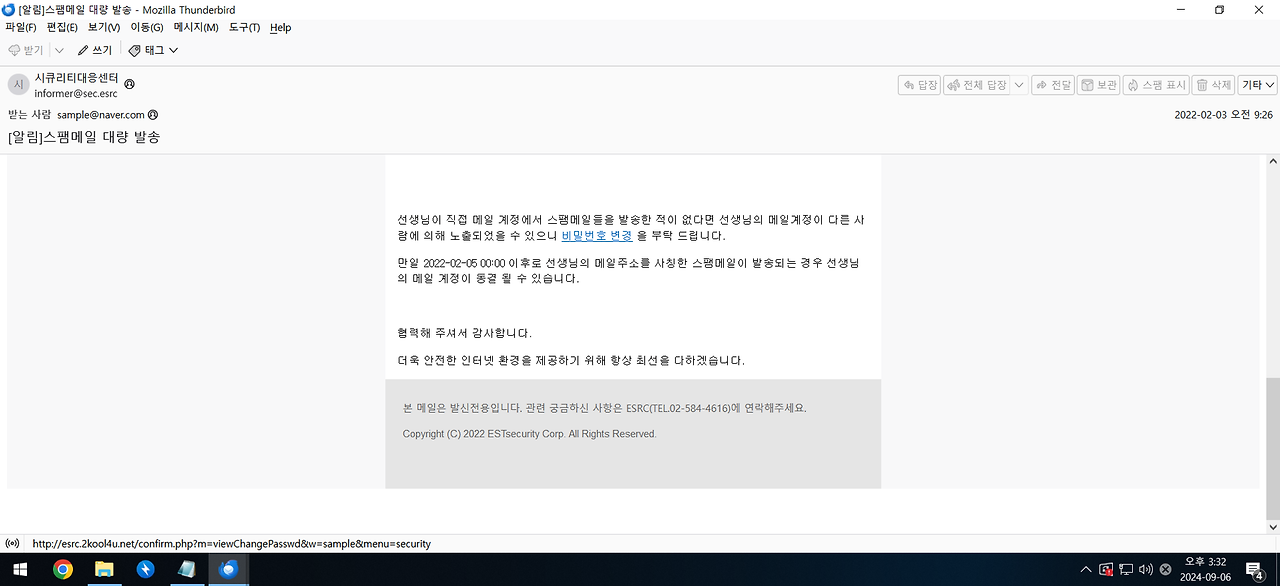

[알림]스팸메일 대량 발송

esrc.2kool4u.net 을 평판조회해야함

발신지 주소를 nslookup 커맨드를 사용해서 IP 주소를 뽑고 국가를 확인 할 수 있다.

SAMPLE 4

파일 시그니처

http://forensic-proof.com/archives/300

mal2.docx 를 HxD 에 올려놓았는데 시그니처가 아래와 같이 나왔다

파일 시그니처 홈페이지를 통해 검색해보았더니, zip 파일로 분류가 된다는 사실을 알았다.

그렇다면 파일 확장자를 zip 으로 변경해서 압축을 풀 수 있다는 말

실제로 반디집을 통해 확장자를 변경해서 풀리는 것을 확인

개발도구에 매크로코드를 보여주기 싫어서 암호를 걸은 것은 편법을 이용해 풀 수 있다.

하지만 워드 파일 자체의 암호가 걸려있는 것은 풀 수 없다.( 현존하는 프로그램으로 풀 수 없다)

DPB 는 보안을 인증하는 부분 - ms word 영역에서 암호가 되는 영역임 (해쉬화된 암호가 나오는 곳)

우회를 하기 위해 코드 패치를 한다

예를들어 HxD 프로그램을 통해 DPB를 검색하고 DPA 등으로 바꿔 코드패치를 하고 저장을 한다.

코드 패치를 한 이후 파일을 전체 묶어서 다시 doc 파일로 만든다.

파일 전체를 선택해서 압축을 다시 한 다음 확장자명을 doc로 변경하면 패치 끝

개발도구 → visual basic 들어가면 악성 매크로를 확인 할 수 있다.